Möchte man bestimmten Domänen-Benutzern lokale Administratorenrechte an ihren Workstations zuweisen, steht man vor einer Herausforderung:

Vergibt man lokale Administratorenrechte, indem man alle Domänenbenutzer per Group Policy Object (GPO) zu den lokalen Admins hinzufügt, spart man sich zwar die Verwaltungsarbeit, erlaubt aber den Benutzern Administratorenzugriff auf alle Computer in der Organizational Unit (OU), für die dieses Recht definiert wurde. Dies kann ein erhebliches Sicherheitsrisiko darstellen.

Will man die Administratorenrechte lokal oder durch Gruppenzugehörigkeit verwalten, kann der Verwaltungsaufwand schnell ansteigen und unübersichtlich werden.

Im folgenden Artikel erfahren Sie, wie Sie Ihren Benutzern lokale Administratorenrechte auf einzelnen Computern zuweisen, während Sie den Verwaltungsaufwand so gering wie möglich halten, ohne die Übersicht zu verlieren.

Voraussetzungen

Group Policy Preferences:

Mindestens Windows Server 2008 oder Windows Server 2003 mit installierten Gruppenrichtlinien-Clienterweiterungen für Windows Server 2003

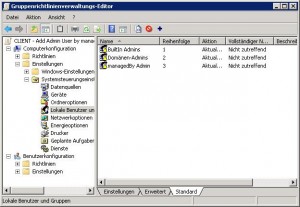

Erstellen der Gruppenrichtlinie

Man erstellt eine neue Gruppenrichtlinie, die man mit der OU verknüpft, in der sich die Client-Computer befinden.

Hier navigiert man zu: Computerkonfiguration -> Einstellungen -> Systemsteuerungseinstellungen -> Lokale Benutzer und Gruppen

Hier werden alle Benutzerobjekte angelegt und mit einem Rechtsklick nach der jeweiligen Gruppe benannt.

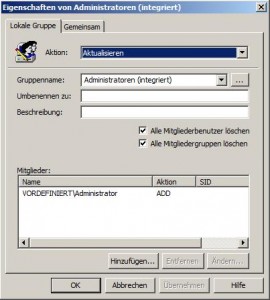

Vordefinierter Administrator

Zuerst fügt man den vordefinierten Administratoraccount zu den lokalen Administratoren hinzu.

Hier erstellt man eine neue lokale Gruppe, wählt den Gruppennamen „Administratoren (integriert)“ aus und fügt den Benutzer „VORDEFINIERT\Administrator“ hinzu.

Um zu verhindern, dass andere Benutzer, die nicht per GPO definiert wurden, zu den Administratoren hinzugefügt werden, setzt man die Häkchen „Alle Mitgliederbenutzer löschen“ und „Alle Mitgliedergruppen löschen“ bei der ersten lokalen Gruppe.

Bei allen weiteren Gruppen werden diese Häkchen nicht mehr ausgewählt, da sonst die zuvor konfigurierten Benutzer wieder aus der Gruppe entfernt würden.

Anschließend bestätigt man mit „OK“.

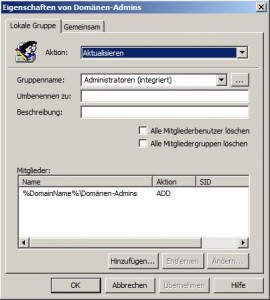

Domänen-Admins

Damit die Domänen-Administratoren ebenfalls Zugriff auf den PC erhalten, müssen diese explizit zur lokalen Administratorgruppe hinzugefügt werden.

Hier erstellt man eine neue lokale Gruppe, wählt den Gruppennamen „Administratoren (integriert)“ aus und drückt den Button „Hinzufügen“.

Hinweis: Die systemdefinierte Variable %DomainName% kann man auswählen, indem man im Namenstextfeld F3 drückt und die entsprechende Variable auflösen lässt.

Das Hinzufügen des lokalen Gruppenmitglieds %DomainName%\Domänen-Admins wird mit OK bestätigt, sowie das Anlegen der Gruppe „Domänen-Admins“.

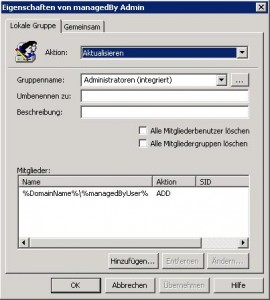

managedBy Admin

Durch diese Benutzergruppe wird die dynamische Zuweisung des jeweiligen Administrators konfiguriert.

Nachdem das Attribut managedBy („Verwaltet von“) für ein Computerkonto gesetzt wurde, wird nach Einrichtung dieser lokalen Gruppe der konfigurierte Benutzer automatisch als lokaler Administrator dieses Computers übernommen.

Zuerst fügt man den Benutzer %DomainName%\%managedByUser% der Administratorengruppe „managedBy Admin“ hinzu.

Die Variable %managedByUser% für den jeweiligen Administratoren-Benutzer wird nun per Zielgruppenadressierungseditor ausgelesen.

Man wählt den Reiter „Gemeinsam“ aus, setzt ein Häkchen für die Option „Zielgruppenadressierung auf Elementebene“ und klickt auf „Zielgruppenadressierung“.

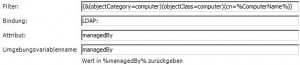

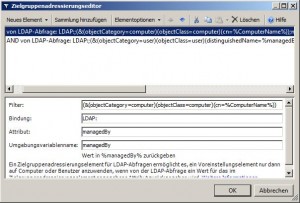

Im Zielgruppenadressierungseditor erstellt man per „Neues Element“ eine LDAP-Abfrage mit den folgenden Werten:

- Filter: (&(objectCategory=computer)(objectClass=computer)(cn=%ComputerName%))

- Bindung: LDAP:

- Attribut: managedBy

- Umgebungsvariable: managedBy

Anschließend erstellt man eine weitere LDAP-Abfrage mit den folgenden Werten:

- Filter: (&(objectCategory=user)(objectClass=user)(distinguishedName=%managedBy%))

- Bindung: LDAP:

- Attribut: sAMAccountName

- Umgebungsvariable: managedByUser

Durch diese LDAP-Abfragen wird das Attribut managedBy ausgelesen und der sAMAccountName des jeweiligen lokalen Administrators in der Variable %managedByUser% zurückgegeben.

Nun sollten die Einstellungen im Zielgruppenadressierungseditor in etwa so aussehen:

Indem man die Änderungen bestätigt, kann man nun lokale Administratorenrechte durch das managedBy-Attribut dynamisch vergeben, ohne alle Benutzer global zu lokalen Administratoren heraufzustufen.

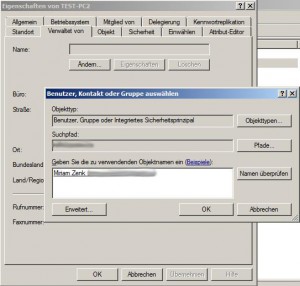

Active Directory – Verwaltung der lokalen Administratoren

Nachdem die Gruppenrichtlinie aktiv ist, kann man lokale Administratorenkonten für Computerobjekte in der betroffenen OU ganz einfach verwalten, indem man mit einem Rechtsklick auf das jeweilige Computerobjekt zunächst „Eigenschaften“ wählt und zu dem Reiter „Verwaltet von“ navigiert.

Der Benutzer, der als Manager für diesen Computer konfiguriert wird, erhält nach Ausführen eines „gpupdate /force“ und einer anschließenden Neuanmeldung administrative Rechte auf dem Clientcomputer.

-xyra

http://miriamxyra.com – Miriam Wiesner

Diese Aussage „Der Benutzer, der als Manager für diesen Computer konfiguriert wird, erhält sofort nach Ausführen eines “gpupdate /force” administrative Rechte auf dem Clientcomputer“ ist so nicht ganz korrekt, denn Zugriffsberechtigungen werden über das sogenannte Access Token(SIDs..) gesteuert und das wird erst mit der nächsten Anmeldung erzeugt.

Trotzdem sehr schöner Beitrag…danke:-)