Ab einer gewissen Menge von Netzwerk Devices wird die lokale Pflege von personalisierten Benutzern eine Herausforderung und Sisyphusarbeit. Daher bietet es sich an das Active Directory als zentralen Verzeichnisdienst zu nutzen – auch für Netzwerk Geräte. In meinem heutigen Blog Artikel möchte ich eine einfache Alternative zur lokalen Userverwaltung vorstellen: Die Radius- bzw. AD-basierte Authentifizierung.

Juniper selbst unterstützt direkt keine AD-Authentication 1). Daher müssen wir den Umweg über den Windows Radius Server (Network Policy Server) gehen. Dieser ist ohnehin oft installiert, wenn eine Dot1x-Authentication für z.B. eine NAC Lösung oder Accesspoints benötigt wird. Falls es noch keinen Network Policy Server (NPS) gibt, ist dieser über den Windows Server Manager schnell nachinstalliert.

NPS-Konfiguration

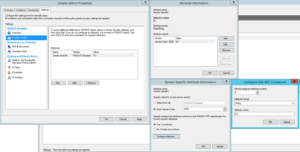

Im NPS muss zunächst eine neue „Connection Request Policy“ hinzugefügt werden, die den Netzwerkgeräten die Abfragen gegen den Radius Server erlauben. Der Radius Client benötigt hier einen Namen, die IP-Adresse des Anfragenden Gerätes und ein Passwort (Shared secret), mit dem er sich gegenüber dem Radius-Server authentifizieren kann.

Jetzt darf das Juniper Gerät Anfragen an den Radius-Server senden. Wir müssen jetzt nur noch festlegen, welche AD-Gruppe sich überhaupt mit welchen Rechten anmelden darf.

Dafür legen wir eine neue Network Policy an. Im Beispiel erlaubt diese Policy jedem User in der AD-Gruppe „Juniper-Admins“ sich als Admin auf dem Juniper Gerät anzumelden.

In den erweiterten Einstellungen müssen wir dem Juniper Gerät noch mitteilen, welcher User für die Radius Anmeldung zu verwenden ist. Hierzu muss in den „Vendor Specific“ Einstellungen noch ein Vendor Code (2636), eine Attribut Nummer (1) und der Benutzername (SU) hinterlegt werden. Es gibt noch viele weitere Attribute 2); für die eigentliche Anmeldung reicht aber die ID1 aus.

Juniper Konfiguration

Als erstes müssen wir die Radius Authentication einschalten. Zusätzlich empfehle ich noch die lokale Passwort-Abfrage weiterhin eingeschaltet zu lassen, wenn es Probleme mit dem Radius Server gibt und man deshalb noch reine lokale Notfalluser pflegen möchte.

|

1 2 3 |

set system authentication-order radius set system authentication-order password |

Danach müssen wir den Radius Server selbst definieren. Wichtig ist, dass die „Lokale IP“ die selbe ist, die als IP im NPS hinterlegt ist.

|

1 2 3 4 5 6 7 8 9 |

set system radius-server Radiusserver-IP port 1812 set system radius-server Radiusserver-IP accounting-port 1813 set system radius-server Radiusserver-IP secret "Super geheimes Passwort" set system radius-server Radiusserver-IP source-address Lokale IP set system radius-options password-protocol mschap-v2 |

Im NPS haben wir angegeben, dass bei der Anmeldung auf den User “SU” referenziert wird.

Diesen müssen wir jetzt noch anlegen

|

1 2 3 |

set system login user SU set system login user SU class super-user |

Fertig! Die Anmeldung via Radius sollte nun funktionieren.

Für etwaiges anfallendes Troubleshooting sind die Log-Files sehr hilfreich. Juniper loggt nacht /var/log/messages; Windows legt seine Infos im Security Eventlog ab.

- https://www.juniper.net/documentation/en_US/junos/topics/task/configuration/radius-authentication-configuring.html

- https://www.juniper.net/documentation/en_US/junos/topics/reference/general/radius-vendor-specific-attributes-juniper-networks.html