Einen Angriff auf die eigene Infrastruktur? Wer macht denn sowas? Na Sie – hoffentlich! Denn nur wer seine eigenen Systeme angreift, der sieht, wozu ein richtiger Angreifer in der Lage ist. Und so ein Angriff muss ja nicht destruktiv sein, es reicht ja schon zu sehen, dass die Hintertür aus morschem Holz besteht. Dagegentreten ist gar nicht notwendig 🙂

Wer sollte einen Penetrationstest durchführen lassen?

Für die meisten Unternehmen werden Penetrationstests immer wichtiger. Zunächst lassen sich dadurch Schwachstellen finden und beheben, was nicht nur zur gefühlten Sicherheit beiträgt. Auch um Zertifizierungen wie die ISO 27001 (IT-Grundschutz) oder dem Payment Card Industry Data Security Standard – kurz PCI-DSS (“Requirement 11.2”) – zu erhalten, werden solche Tests benötigt. Und so mancher Betrieb für den Sie vielleicht als Zulieferer tätig sind, verlangt ebenfalls danach. Nicht zuletzt kommen auch mehr und mehr Wirtschaftsprüfer auf den Geschmack und fordern Tests ein.

DS-GVO

Wer sich bis jetzt auf der sicheren Seite gewähnt hat, den muss ich leider enttäuschen: Auch die DS-GVO verlangt regelmäßige Penetrationstests und trifft damit ab diesem Jahr jedes Unternehmen. In Artikel 5 Absatz 1 heißt es:

(1) Personenbezogene Daten müssen

[...]

f) in einer Weise verarbeitet werden, die eine angemessene Sicherheit der personenbezogenen Daten gewährleistet, einschließlich Schutz vor unbefugter oder unrechtmäßiger Verarbeitung und vor unbeabsichtigtem Verlust, unbeabsichtigter Zerstörung oder unbeabsichtigter Schädigung durch geeignete technische und organisatorische Maßnahmen („Integrität und Vertraulichkeit“);

Und in Artikel 32 Absatz 1:

(1) Unter Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten; diese Maßnahmen schließen unter anderem Folgendes ein:

[...]

d) ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung.

Ein Penetrationstest kann ein Baustein sein, um die Vertraulichkeit der gespeicherten Daten überprüfen. Denn jedes Unternehmen speichert personenbezogene Daten – Kunden- oder Mitarbeiterdaten gehören da schließlich auch dazu.

Da stellt sich natürlich die Frage: Welche Formen von Penetrationstests gibt es und welche wird für welche Zertifizierung gefordert?

Welche Arten gibt es?

Grundsätzlich unterscheidet man zwischen einem Blackbox-Test und einem Whitebox-Test. Der Blackbox-Test kommt dabei einem Angreifer Natur Skript Kiddie näher, da der Tester hier außer den zu testenden IP Adressen keinerlei Informationen über verwendetes Betriebssystem, laufende Software und Aufbau des Netzwerkes erhält. Im Gegensatz dazu erhält der Prüfer bei einem Whitebox-Test möglichst viel Informationen und auch Login Daten zu den Systemen, um so auch weiterführende Tests durchführen zu können.

Glücklicherweise ist ein Blackbox-Test in den meisten Fällen ausreichend, da ein Whitebox-Test einem kompletten Audit der Infrastruktur gleich kommt und daher vergleichsweise Zeit und Kostenintensiv ist.

Dafür bekommt man aber auch viel mehr Informationen: Wird bei einem Blackbox-Test etwa nur überprüft, ob SSL/TLS Zertifikate valide sind und ob modere Ciphers eingestellt sind, so kann bei einem Whitebox-Test auch ein Man-In-The-Middle Angriff gestartet werden. Bei diesem Angriff wird versucht, sich in die die Kommunikation zwischen Client und Server hineinzuhängen und so sämtlichen Datenverkehr mitzuschneiden. Wenn es dann gelingt, nicht nur den Datenverkehr mitzuschneiden, sondern auch noch den Client auf veraltete Verschlüsselungsmethoden zurückzustufen, dann kann man den Datenverkehr komplett mitlesen. Dazu braucht man sich “nur” als Server auszugeben, der ausschließlich veraltete und bereits geknackte Verschlüsselungsmethoden beherrscht und so die eigentlich verschlüsselten Daten mit vertretbarem Aufwand (teilweise wenige Sekunden) in Klartext umwandeln.

Intern oder Extern?

Auch wenn es verlockend erscheint, einen Penetrationstest selbst durchzuführen, so ist damit erstaunlich viel Arbeit verbunden. Und: Nicht nur das BSI empfiehlt einen externen Prüfer, damit extern beauftragten Prüfer frei von Interessenkonflikten sind und weder an Konzeption, Aufbau oder Betrieb des untersuchten Informationsverbundes mitgewirkt haben noch in Abhängigkeitsverhältnissen zu den Fachverantwortlichen stehen. Der PCI-DSS fordert quartalsweise einen externen Scan und erlaubt interne Scans nur nach Änderungen an der Infrastruktur, um herauszufinden, ob der externe Test noch bestanden werden kann. Auch sollten Sie bedenken, dass die Interpretation der Ergebnisse gar nicht so einfach ist. Denn alle auf dem Markt verfügbaren Produkte liefern – vor allem bei Blackbox-Tests – einiges an false positives. Sie müssen die Testergebnisse also genau prüfen und sicherstellen, ob eine gefundene Schwachstelle wirklich ein Problem ist. Sicherlich haben Sie Software im Einsatz, die aufgrund ihres Alters einfach nur alte Verschlüsselungsmethoden unterstützt – und das müssen Sie im Zweifel für jedes Produkt einzeln prüfen.

Auch ein Whitebox-Test bedarf einiges an Vorbereitung zu seiner Durchführung. Eine beliebte Falle, die sich stellen wird ist die Betriebsblindheit. „Das war schon immer so, da habe ich gar nicht mehr dran gedacht“ wird vielleicht der ein- oder andere dann zugeben müssen – wenn denn jemand anderes daran gedacht hat.

Wer fordert was?

Aus unserer Erfahrung können wir sagen, dass den meisten Wirtschaftsprüfern ein regelmäßig durchgeführter Blackbox-Test vollkommen genügt, ebenso dem BSI für den IT-Grundschutz. Einen Whitebox-Test benötigen Sie also eher selten, er kann aber wie bereits beschrieben noch mehr an Informationen liefern und das Unternehmensnetzwerk noch sicherer machen. So ist es beispielsweise gängige Praxis jeden Monat einen Blackbox-Scan und einmal im Jahr einen kompletten Whitebox-Scan durchzuführen.

Wie funktioniert so ein Scan?

Letztlich werden hier viele aufeinander aufbauende Module verwendet. Im ersten Schritt wird geprüft, welche Ports geöffnet sind. Ist also z.B. der Port 80 geöffnet, so wird auf diesem Port sehr wahrscheinlich ein Webserver laufen. Im nächsten Schritt wird versucht herauszufinden, welcher Webserver und idealerweise auch in welcher Version installiert ist. Dann wird in einer Datenbank nach möglichen Schwachstellen gesucht und im Anschluss wird geprüft, ob die Software auch wirklich verwundbar ist.

Kann dabei ein Schaden entstehen?

Normalerweise nicht. Kann eine Schwachstelle nur geprüft werden, in dem dem System Schaden zugeführt werden müsste (etwa wenn die Version der Software nicht klar ist, der Angriff aber zum Absturz eben jener führen würde), dann wir dieser Test nicht ausgeführt und stattdessen auf die mögliche Schwachstelle verwiesen. In vielen Fällen handelt es sich dabei dann um false positives, die dann von Hand geprüft werden müssen. Da bei einem Whitebox-Test mehr Informationen über die verwendete Software und die Infrastruktur bekannt sind, fallen dabei wesentlich weniger false positives an.

Welche Ergebnisse kommen dabei heraus?

Das kann ganz unterschiedlich sein. Von Empfehlungen, wie dem Setzen von restriktiveren TLS Ciphers auf Webservern, die den Datenverkehr auf der Leitung sichern – bis zu Exploits der CVSS Scores 9 und höher beim VPN-Gateway. Dabei werden wo vorhanden auch Hinweise auf die CVE IDs oder Hersteller FAQs gegeben. Gerade Appliances werden gerne einmal installiert und weil man nicht so genau weiß, welche Software drauf läuft, wird sie dann beim Updaten von verwundbarer Software leicht vergessen. Oder haben Sie damals beim Patchen Ihrer Systeme gegen Heartbleed auch an die Hersteller diverser Appliances gedacht?

Nicht zu vergessen

Wir haben bisher nur über technische Tests gesprochen. Ein immer wichtiger werdender Angriffssektor ist das Social Engineering. Was früher der auf dem Parkplatz abgelegte USB-Stick war, sind heute gefälschte Rechnungen, E-Mails die vermeintlich von der Firmen IT stammen und zur Passwortänderung auffordern oder auch vermeintlich neue Mitarbeiter, die sich in die Büros schleichen.

Hier sind es dann vor allem organisatorische Mittel, die zum Einsatz kommen müssen. Gibt es in Ihrer Firma zum Beispiel die Möglichkeit anonym mögliche Sicherheitsvorfälle zu melden, ohne dass die Kollegen Wind davon bekommen? Sind Ihre Mitarbeiter über die aktuellen Tricks der Angreifer auf dem laufenden?

Unsere Services

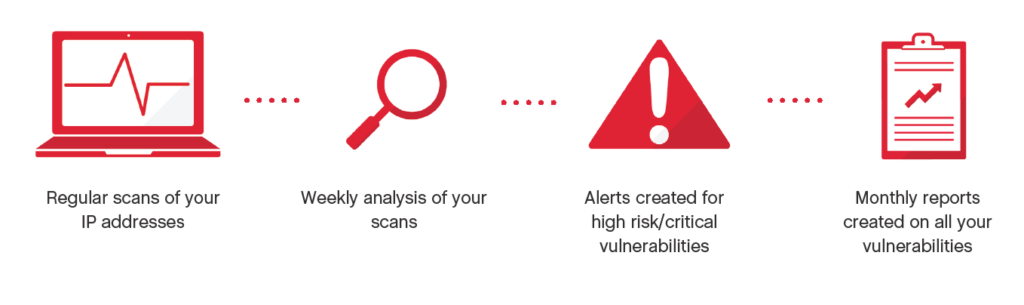

Unser Angebot an Sie, Vulnerability-Assessment- as-a-Service: wir scannen Ihre öffentlichen IP-Adressen (oder auf Wunsch auch Ihr komplettes Unternehmensnetzwerk) einmal pro Woche und prüfen diese auf mögliche Angriffsvektoren. Sie definieren, ab welchem CVSS Score (z.B. alles größer 9) Sie sofort von uns benachrichtigt werden möchten. Außerdem erhalten Sie von uns einmal im Monat einen ausführlichen deutschen Bericht über alle gefundenen Schwachstellen. Unsere Analysten kümmern sich dabei darum, möglichst alle false positives herauszufiltern und Sie bekommen Hilfestellung bei der Behebung der gefundenen Schwachstellen. Jeder Bericht enthält dazu eine kurze Erklärung der Schwachstelle, Links zu Herstellerdokumentationen und CVE IDs sowie Kurzanleitungen, um die Konfiguration ggf. anpassen zu können. Sprechen Sie uns einfach an.