Im Artikel zum Setup für den Datacenter Services-Kurs erläuterte ich, wie ich mit Hilfe von virtuellen Maschinen mit Proxmox Virtual Environment, die mittels verschachtelter Virtualisierung auf VMware ESX laufen, für jeden Teilnehmer ein eigenes Rechenzentrum bereitstelle. Jeder Teilnehmer bekommt ein eigenes Proxmox VE samt Web-Oberfläche, um dort nach Herzenslust Debian-, RHEL- oder SLES-VMs auszurollen. In diesem Blog-Beitrag erläutere ich, wie ich Proxmox VE mit Hilfe von Cloud Init dazu einsetze, die virtuellen Maschinen für meine anderen Kurse bereitzustellen.

Weiterlesen

Alle Artikel unter dem Schlagwort Automatisierung

Ansible für automatisierte Roll-Outs – das erste Playbook

Nachdem wir uns im ersten Teil der Serie häuslich eingerichtet haben, werden wir jetzt wirklich ans Eingemachte gehen und das Basisplaybook, sowie die ersten Aktionen bauen. Weiterlesen

Die neue Sophos UTM REST API

Jeder Admin kennt es und „liebt“ es: das händische Anlegen von mehreren hundert Objekten und Firewall-Regeln im Rahmen einer Firewall Migration. Das kostet eine Menge Zeit (und somit Geld), Fehler werden im schlimmsten Fall zu einem großen Sicherheits-Problem und vor allem ist es ziemlich langweilig und nervig.

Mit der Sophos API kann man sich als Admin das Leben hier deutlich einfacher machen.

Ansible für automatisierte Roll-Outs – der Einstieg

In einer beweglichen und agilen Cloud Umgebung wird es immer wichtiger, dass Server Systeme vollautomatisch ausgerollt werden, um den Erwartungen der Nutzer gerecht zu werden. Noch vor wenigen Jahren war es völlig normal, dass man auf einen neuen Server mehrere Wochen warten musste, aber in der heutigen Welt, wo man sich innerhalb von 5 Minuten einen virtuellen Server bei Amazon klicken kann, haben sich die Ansprüche verschoben. Selbst wenige Tage Wartezeit auf einen Server werden schon als inakzeptabel empfunden.

Daher möchte ich in dieser Serie meine Erfahrungen mit Ansible schildern und aufzeigen, welche Wege funktionieren und was man vielleicht vermeiden sollte. Alles hier Dargestellte beruht auf meinen Erfahrungen und stellt nicht „die absolute Wahrheit“ dar, sondern zeigt den Status Quo auf, an dem ich nach einigem Hin und Her angekommen bin. Wer alternative Ideen, Anmerkungen oder Verbesserungsvorschläge hat, ist herzlich eingeladen diese hier in den Kommentaren abzuladen!

teamix auf der it-sa – der Countdown läuft – noch 5 Wochen

In unserem it-sa Countdown stellen wir Ihnen bis zum Start der Sicherheitsmesse in Nürnberg wöchentlich eine der dort präsentierten Lösungen im Kurzformat vor.

Ohne Netzwerkkonnektivität gestalten sich Privat- und Berufsleben mittlerweile sehr schwierig. Das Smartphone ist beinahe nutzlos, das Notebook kann nur rudimentär benutzt werden und man wird partout das Gefühl nicht los, etwas in der Welt zu verpassen. Aus diesen und vielen anderen Gründen wird es mittlerweile immer wichtiger Mitarbeitern, aber auch Gästen und Kunden einen Internetanschluss bereitzustellen. Aber kann ich es guten Gewissens zulassen, dass Kunden meinen Internetanschluss benutzen? Wie sicher sind meine Daten? Kann ich in rechtliche Schwierigkeiten geraten, wenn der Gast den Anschluss missbraucht? Weiterlesen

teamix auf der it-sa – der Countdown läuft – noch 7 Wochen

Auch wenn teamix nicht als herkömmliches IT-Security Systemhaus bekannt ist, das Portfolio ist schon seit langer Zeit mit Security Lösungen im Bereich des Datacenters bestückt. Von Firewalling, über Virenscan Lösungen für virtuelle Infrastrukturen, bis zu Sandboxing im Netzwerk – teamix ist Ihr vertrauensvoller Partner in Sachen Datacenter Security!

Aus diesem Grund haben wir uns auch dieses Jahr dafür entschieden die IT-Security Messe it-sa in Nürnberg (18.10 – 20.10 Messe Nürnberg) zu besuchen. Seit 2009 als eigenständige Messe jährlich in Nürnberg ansässig, richtet sich das Programm der it-sa an alle Arten von IT-Mitarbeitern. Sei es der Entscheider oder der Administrator, wer an Informationen oder Demonstrationen bezüglich IT-Security interessiert ist, ist mit einem Besuch der it-sa gut beraten.

Cryptolocker – Datenverlust kann vermieden werden

Viren und Malware waren totgeglaubt. Über Jahre schützten Virenscanner mit aktuellen Patternreleases Systeme vor Schadsoftware. Während sich Hacker mittlerweile beim Klau von Unternehmensdaten auf das Ausnutzen von Schwachstellen in Betriebssystemen und Software konzentrieren, rücken die Verbreiter von Malware nun ins Erpressungsgeschäft vor.

Cryptolocker macht die Runde

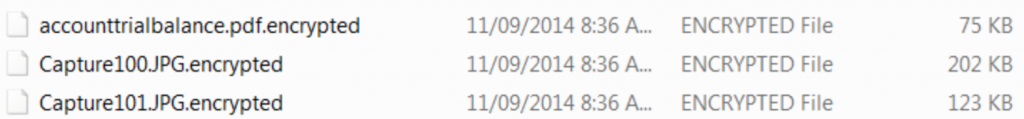

Beim Cryptolocker handelt es sich um Malware, die Dateien oder gesamte Verzeichnisse verschlüsselt und somit unbrauchbar macht. Ist die Malware erst einmal im Netzwerk unterwegs, schauen oftmals ganze Unternehmenslaufwerke folgendermaßen aus:

Was ist also passiert? Bei der Ausführung des Lockers wird sich zu einer öffentlich zugänglichen URL verbunden und der Public-Key heruntergeladen. Anschließend wird ein Private-Key auf dem jeweiligen System kreiert, mit diesem dann die Files verschlüsselt werden. Weiterlesen

Juniper Branch-SRX automatisiert installieren

Hat man die Aufgabe eine größere Menge (>10) an SRX Firewalls auszurollen, ist es sinnvoll sich vorher kurz Gedanken zu machen, wie man dies automatisiert und standardisiert bewerkstelligen kann. Das spart neben Zeit auch noch Nerven und viele mögliche Fehlerquellen.

Darum wollen wir euch heute zeigen welche Mittel Juniper uns da an die Hand gibt.

02:30 Uhr irgendwo in Deutschland

Das Handy klingelt. Wer ruft um diese Zeit an? Eine englische Stimme mit sehr freundlichem aber leider schwer verständlichem indischem Akzent. Was will der Kerl von mir…? Site Desaster?

Auf einmal bin ich hellwach. Unser zentrales Storage-System steht! Ich checke meine eMails. Stimmt! Um 02:13 Uhr kam die Meldung der überlebenden Seite. Was stand nochmal im Desaster Plan, den wir bei der Abnahme durchgespielt haben? Analysieren, Isolieren und dann der forcetakeover, aber was war dieses Isolieren nochmal schnell?

Mist, hätten wir das bloß ein paar mal trocken geübt!

Ist die andere Seite wirklich weg und alles aus oder ist nur der Interconnect unterbrochen? Zu beiden RZs brauche ich mindestens 1 Stunde und bis ich rein darf vergeht locker nochmal eine weitere Stunde. Wie lange dürfen die Dienste maximal down sein? 30 Minuten, danach wird es richtig teuer für die Firma.

Soll ich einfach mal auf Verdacht den forcetakeover machen? Lieber nicht! Dateninkonsitenz droht, aber was wenn ich Morgen dann den Anpfiff bekomme… weil ich eben nichts unternommen habe und die Services länger down waren als erlaubt.

Schon mal wirklich erlebt oder bisher nur davon geträumt?

IDS/IPS mit Trend Micro Deep Security

-

Lokale Administratorenrechte per Gruppenrichtlinie vergeben

Möchte man bestimmten Domänen-Benutzern lokale Administratorenrechte an ihren Workstations zuweisen, steht man vor einer Herausforderung: Vergibt man lokale Administratorenrechte, indem... -

Einfache Administration durch WMI-Filter

Wenn man Gruppenrichtlinien zuweist, kann man diese bestimmten Organisationseinheiten (OUs) oder Sites zuweisen. Doch manche Gruppenrichtlinien sollen nur für ein bestimmtes... -

Deaktivierte User aus der Global Address List (GAL) ausblenden

Verlässt ein Benutzer das Unternehmen, so wird oft das Exchange-Mailkonto gelöscht und der Benutzeraccount gesperrt. Dadurch kann der ehemalige Benutzer zwar nicht mehr... -

Neue Proxmox VE-Kurstermine und Versionen

Neue Kurstermine 2022 online. Nach der erfolgreichen Einführung von Proxmox VE-Kursen in unser Portfolio geht es weiter mit neuen Kurs-Terminen... -

Lastverteilung im Netzwerk mit ECMP (Equal Cost MultiPath)

Im WAN gibt es oft die Konstellation, dass man mehrere Datenpfade zwischen einzelnen Netzknoten hat, welche primär zur Herstellung von...