Wer nach den großen IT-Sicherheitslücken des Jahres 2014 befragt wird, antwortet meistens mit den Begriffen “Shellshock” oder “Heartbleed”. Wer sich genauer mit diesen beiden Sicherheitslücken befasst hat und Grundkenntnis im Thema IT-Security aufweisen kann, hat gemerkt, dass es sich bei diesen beiden Begriffen nicht um herkömmliche Viren oder Malware handelt. Es handelt sich um bekanntgewordene Schwachstellen in Bestandssystemen. Es ist also nicht wie bei einem Virus, der erst händisch durch die Stahltür Anti-Virenscanner eingeschleust werden musste, die Tür war seit Jahren weit offen.

Während sich viele Unternehmen seit Jahren vorbildlich beim Thema Anti-Malware Scanning an Client und Server zeigen, sind die Techniken Intrusion Detection (Angriffserkennung) und Intrusion Prevention (Angriffprävention) zum Schließen dieser Lücken oftmals kein Begriff.

Intrusion Prevention / Intrusion Detection

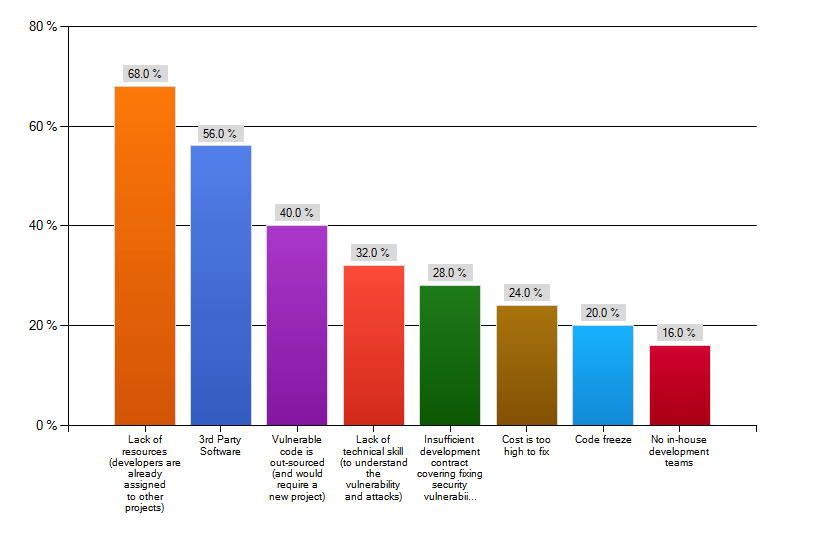

Während es sich bei einer Intrusion Detection (IDS) immer um eine passive Komponente handelt und Angriffsmuster anhand von abnormalen Netzwerktraffic erkannt werden, geht es bei der Intrusion Prevention (IPS) einen Schritt weiter: IPS Systeme können durch ein virtuelles Patchen bekannte Sicherheitslücken in Systemen schließen. Hierbei wird kein Patchmanagement auf den zu schützenden Systemen betrieben, es wird lediglich schädlicher Inhalt aus dem Traffic entfernt. So ist es beispielsweise nicht mehr notwendig, die Java oder Flash Versionen auf Ihren virtuellen Servern und Desktops bei jeder Warnmeldung upzudaten. Sie sind mittels IPS vor Angriffen geschützt, obwohl Sie den Applikationspatch noch nicht eingespielt haben. Selbst wenn Sie als Administrator die Applikationspatches zeitnah installieren könnten, ist dies durch eine Abhängigkeit zu einem anderen Programm/Framework vielleicht gar nicht realisierbar. In der folgenden Grafik werden außerdem die häufigsten Gründe für virtuelles Patchen von Web-Applikationen aufgezählt:

Trend Micro Deep Security

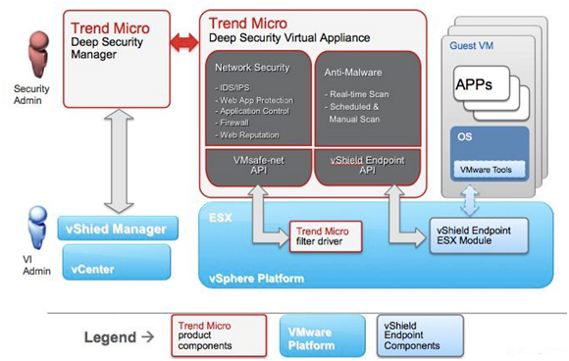

Mit Hilfe des Produktes Deep Security aus dem Hause Trend Micro ist es möglich, virtuelle und physikalische Systeme durch ein Host-basiertes IPS/IDS vor Schwachstellen in Betriebssystemen, sowie Applikationen und den dadurch oftmals resultierenden Angriffen zu schützen. Während für die noch vorhandenen physikalischen Systeme ein Agent bereit steht, ist das virtuelle Patchen innerhalb einer VMware vSphere Umgebung agentenlos möglich. Folgende Komponenten sind für das agentenlose Abwehren von Angriffsszenarien notwendig:

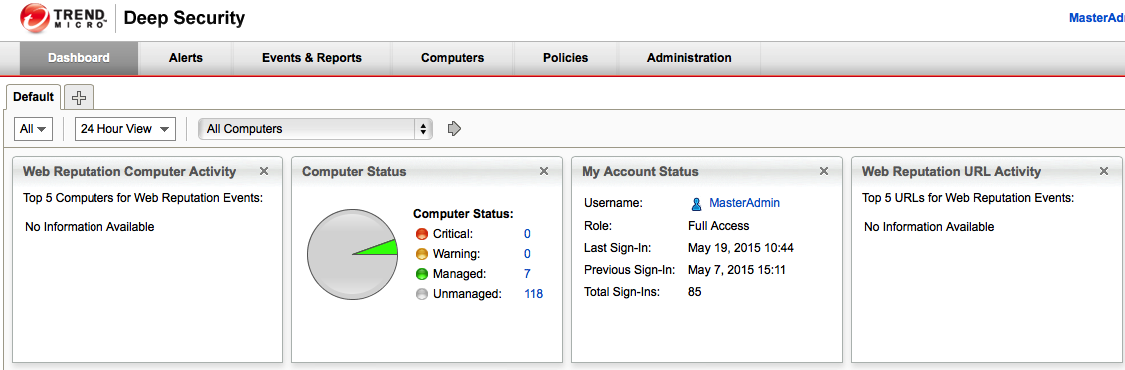

Deep Security Manager

Die zentrale und webbasierende Verwaltungskomponente ist der Dreh- und Angelpunkt für den Administrator. Über das Webinterface werden alle Einstellungen getroffen, Scan-Policies definiert und Ereignisse erfasst.

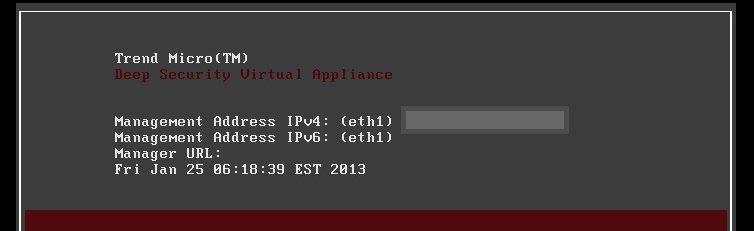

Deep Security Virtual Appliance

Diese Komponente wird einmal pro ESXi Host ausgebracht und ist zuständig für die Realisierung der im Manager definierten Sicherheitsmechanismen und Policies. Sie kümmert sich um das agentenlose Anti-Malware Scanning oder eben um die Abwehr von Angriffsszenarien.

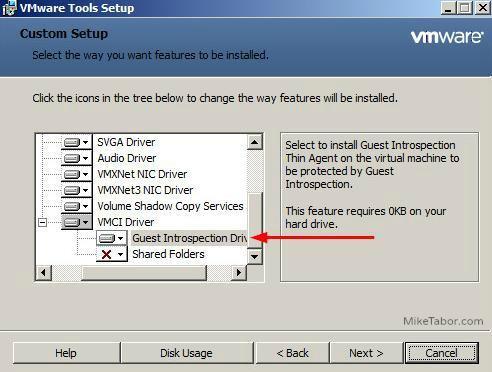

VMware vShield Endpoint

Alle Datei-basierenden Module von Deep Security (Anti-Malware Scanning, Integrity Monitoring etc.) verwenden diese VMware Komponente für die Verbindung des ESXi Kernels mit der virtuellen Maschine. Da vShield Endpoint (kostenfrei in jeder vSphere Lizenz beinhaltet) für die direkte Verbindung vom ESXi Host zur virtuellen Maschine zuständig ist, bedarf es auch der Installation der „Guest-Introspection-Treiber“ während der Installation der VMware Tools. Auch wenn IPS/IDS ein reines Netzwerkmodul ist, verwendet es den vShield Endpoint für den sogenannten Recommendation Scan. Dazu im letzten Absatz mehr.

Filter Driver

Der Filter Driver wird während der Installation von Deep Security auf jedem ESXi Host installiert. Anschließend ist dieser für die Umleitung des zu untersuchenden Netzwerktraffics an die Virtual Appliance zuständig. Diese vergleicht den Inhalt der Pakete anschließend gegen bekannte Angriffsszenarien und kann so bösartigen Traffic entfernen.

In der folgenden Grafik ist das Zusammenspiel der Komponenten noch einmal bildlich dargestellt:

Was ist normaler Traffic, was ist bösartiger Traffic?

Eine der größten Problemstellungen bei Beratung und Installation von IPS/IDS Systemen ist die Deklarierung von “bösem” Traffic. Um das virtuelle Patchen der Systeme zu realisieren, wäre es notwendig, die Versionen aller Programme und Betriebssysteme innerhalb der Infrastruktur zu kennen und diese ständig gegen die Datenbank mit den bekannten Schwachstellen (Vulnerabilities) zu vergleichen. Dass dies eine wenig effiziente und sinnvolle Lösung für das Problem ist, sollte klar sein. Hierfür bietet uns Deep Security die Möglichkeit des Recommendation Scans. Durch einen Rechtsklick innerhalb des Deep Security Managers, sowie dem Klick auf “Scan for Recommendations” passiert folgendes:

- Durch die vShield Endpoint Schnittstelle der VMware Tools wird ein Paket an Informationen über das Zielsystem angefordert.

- Die VMware Tools schnüren dieses Paket aus Versionsnummern, allgemeinen Informationen und Registry-Keys und senden dieses wiederum durch die vShield Endpoint Schnittstelle an die Virtual Appliance des ESXi Hosts. Dieser leitet es anschließend an den Deep Security Manager weiter.

- Der Deep Security Manager vergleicht die erhaltenen Informationen gegen eine Datenbank mit bekannten System-Schwachstellen.

- Auf Grundlage der Ergebnisse kann nun eine Policy für das untersuchte System erstellt werden.

- Durch Anhängen dieser Policy an das Zielsystem, wird der Regelsatz wiederum an die Virtual Appliance gesendet und ermöglicht dieser nun das Erkennen und Abwehren von schädlichem Traffic.

Der komplette Vorgang funktioniert zumindest unter Windows komplett agentenlos. Unter Linux/Unix Systemen kann zwar die reine Erkennung und Abwehr ohne die Installation eines Agenten stattfinden, allerdings ist für die Durchführung des beschriebenen Recommendation Scans der mitgelieferte Agent notwendig. Diese Notwendigkeit entsteht durch das Fehlen der vShield Endpoint Komponente der VMware Tools unter Linux und Unix. Dieser Ablauf kann auch automatisiert werden und somit für einen stets aktuellen Schutz der Serversysteme sorgen.

Wann eignet sich Deep Security IPS/IDS?

Durch die Möglichkeit der agentenlosen Realisierung von Intrusion Prevention und Detection ist Deep Security primär für den Einsatz in virtuellen Umgebungen geeignet. Ob es sich bei der virtuellen Umgebung um eine Server- oder VDI-Umgebung handelt, ist zweitrangig. Auch virtuelle Desktops sind auf Grund einer Vielzahl an Applikationen besonders anfällig für Attacken. Durch die Möglichkeit der Automatisierung aller Scans und den dadurch resultierenden Regeln, bleibt der Verwaltungsaufwand im Gegensatz zu vergleichbaren Lösungen extrem gering. Sie haben noch physikalische Server im Einsatz? Kein Problem! Durch die Installationen des Agenten gliedern sich physikalische Server genau wie die virtuellen Systeme in den Deep Security Manager ein.

Wenn Sie weitere Fragen zu diesem oder anderen Blogartikel haben oder das beschriebene Modul gerne im Rahmen eines Live-Hacking Vortrages sehen möchten, melden Sie sich doch einfach bei uns – wir freuen uns darauf, Ihnen die Security-Funktionalitäten von Deep Security persönlich näher zu bringen.

Aus aktuellem Anlass möchten wir Sie auch herzlich zur Teilnahme an unserer kostenfreien Roadshow „Optimierte Sicherheit für das moderne Rechenzentrum“ mit den Themen Trend Micro Deep Security & VMware NSX an den Standorten Nürnberg, München, Frankfurt & Stuttgart einladen. Wir freuen uns auf zahlreiche Teilnahme. 🙂