Da sich im Systemhausgeschäft im Bereich Security normalerweise sehr viel um den Schutz vor Attacken dreht, ist es umso wichtiger sich über die aktuellen Gefahren und Angriffszenarien zu informieren. Wo könnte man das besser als auf der weltweit größten Hacker Convention? Das dachte sich auch teamix und so machte ich mich Anfang August auf den Weg nach Las Vegas, wo die DEF CON ihre mittlerweile 24. Austragung feierte.

Veranstaltung

Etwas verschlafen reiste ich am ersten Veranstaltungstag an und fand mich zuerst in einer riesigen Schlange für die Registrierung wieder. Es gibt keine Möglichkeit der Vorregistrierung und die Anmeldegebühr kann nur in bar bezahlt werden. Das Teilnehmerfeld der knapp 20.000 Besucher ist bunt gemischt. Von Hacker, über Forscher bis hin zum IT interessierten Familienvater mitsamt seiner drei Kinder ist alles geboten. Diese Mischung ist eine der interessantesten Eigenschaften der Convention. Durch die naturgemäß verschiedensten Ansichten wird zum Nachdenken außerhalb des üblichen Rahmens angeregt.

Themen

Der Fokus der diesjährigen Veranstaltung lag sehr verstärkt auf den Themen Datenschutz und Internet of Things. Die Diskussion um den Datenschutz drehte sich hierbei oftmals um den Umgang der ortsansässigen Behörden (FBI, NSA etc.) mit personenbezogenen Daten und das Aufdecken von Sicherheitslücken. So stellte ein Team der Columbia Universität eine Studie über den Umgang der Behörden mit Zero Day Vulnerabilities vor. Seit Jahren wird vermutet, dass diese vor der Öffentlichkeit geheim gehalten werden und für eigene Zwecke des Angriffs genutzt werden. Die umfangreiche Studie bestätigte diesen Verdacht nicht und kam zu dem Ergebnis, dass beinahe alle entdeckten oder gekauften Sicherheitslücken nach einem strukturierten Prozess den jeweiligen Herstellern gemeldet werden. Trotzdem bemängelte die Studie die Tatsache, dass der Prozess zwar sehr transparent und strukturiert sei, allerdings nicht klar sei, ob eine Sicherheitslücke während des Meldeprozesses bereits für eigene Zwecke verwendet werden darf oder nicht. Als Beispiel diente hier der Streit zwischen Apple und dem FBI über die gesperrten iPhones der Täter einer Schießerei. Das FBI zahlte damals geschätzte 1,3 Millionen US Dollar an Hacker, die ohne die Hilfe Apples die Handys entsperrten. Apple hatte durch die Verwendung der Schwachstelle vor der eigentlichen Meldung dieser keine Chance iOS mit einem Patch zu versehen.

Das zweite große Thema der diesjährigen DEF CON war das Internet of Things und die dazugehörigen Auswirkungen auf die IT Sicherheit und den Datenschutz der Anwender.

Beinahe jeder Hersteller von Consumer Produkten kann heutzutage ohne große Kosten jegliche Geräte mit WLAN oder Bluetooth versorgen. Der minimal gestiegene Kostenaufwand kann gleichzeitig den Verkaufspreis des Produkts extrem steigern. Doch dies bedeutet lange noch nicht, dass sich diese Unternehmen mit IT, geschweige denn mit IT Sicherheit auskennen.

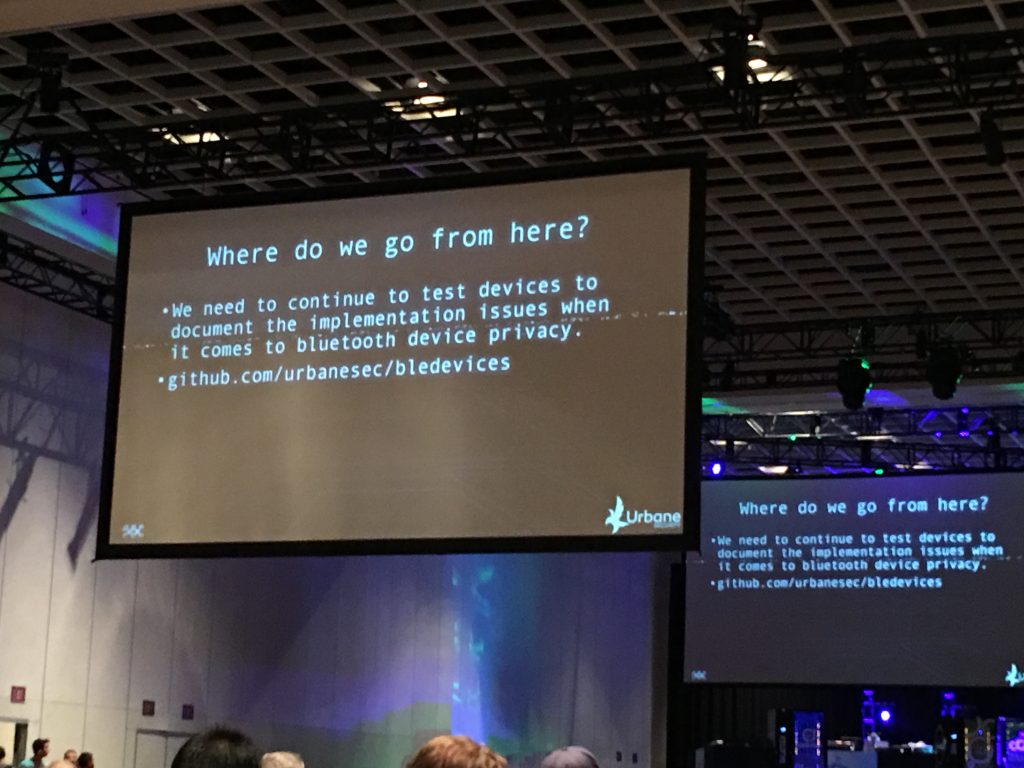

Spannend und gleichzeitig erschreckend ist die Tatsache, dass viele Geräte nicht aufwendig gehackt werden müssen, sondern oftmals ein gesunder Menschenverstand und logisches Denken ausreicht um Zugriff auf Steuerung und Informationen zu erhalten. So können besonders viele Bluetooth Geräte wie Smart Watches oder sogar Erwachsenenspielzeug ohne Eingabe von PIN verbunden werden, bei Installation vieler Hersteller Apps passiert dies sogar völlig automatisch. Weitere Mankos dieser Geräte sind das oftmalige Fehlen eines Patchmanagements oder die bloße Möglichkeit die Bluetooth Schnittstelle zu deaktivieren. Während der DEF CON wurden mehrere Projekte vorgestellt, die in Zukunft kontinuierlich Devices testen und Schwachstellen dokumentieren sollen. Eines dieser Projekte ist Private Play Accord, das sich derzeit im Aufbau befindet.

Auch selbst gelobte „Sicherheitskameras“ von Heimautomatisierungssystemen kamen unter Beschuss. Jedes der getesteten Geräte konnte mit den einfachsten Mitteln für eine Dauer von wenigen Sekunden außer Kraft gesetzt werden. Genug Zeit um unbemerkt am Sichtfeld der Kamera vorbeizuhuschen. Eine Möglichkeit der Zwischenspeicherung bei Verlust des WLAN Signals bieten hier die wenigsten Geräte.

Haben Sie Interesse an diesen und weiteren Themen? Besuchen Sie uns auch dieses Jahr auf der IT Sicherheitsmesse itsa. Hier bieten wir eine Reihe an informativen Demonstrationen und freuen uns auf den Austausch mit Ihnen!

Wieso ist das wichtig für mein Unternehmen?

Natürlich konzentrierte sich die diesjährige DEF CON thematisch stark auf den Consumer Market, allerdings ist dies auch für viele Unternehmen sehr interessant. Neben der Tatsache, dass viele dieser Geräte täglich völlig selbstverständlich durch Mitarbeiter in das Unternehmen getragen werden, kann hier oftmals gut aus Fehlern anderer gelernt werden. IT Security geht uns schlussendlich alle etwas an, ob wir das wollen oder nicht.