Die Diskussion um das Thema Ransomware ist seit knapp zwei Jahren allgegenwärtig. Für mich ist dieses Thema mittlerweile leider deutlich zu omnipräsent. Dies hat mehrere Gründe: Einerseits kann man sich mittlerweile sehr gut gegen Ransomware schützen. Entweder mit technischen Lösungen wie einem Custom Sandboxing oder durch ordentliche Backups. Andererseits beschäftigen sich viele Firmen mittlerweile so stark mit diesem Thema, dass wirklich gefährliche Sicherheitsrisiken oftmals stark in den Hintergrund rücken. Der heutige Blogartikel beschäftigt sich mit einer Angriffsart, die extrem schlecht durch technische Sicherheitsmaßnahmen herauszufinden ist und Firmen einen extremen Schaden zufügen kann.

Seit 2013 verzeichnet die zentrale Sicherheitsbehörde der USA, das FBI, eine stark ansteigende Anzahl des Angriffsmusters Business Email Compromise, kurz BEC. Diese Art des Angriffs kennt vermutlich jeder von uns aus dem privaten Umfeld, wenn der ghanaische „Onkel“ mal wieder zu viel Goldbarren herumliegen hat und wir ihm für den Versand des Goldes doch etwas Geld überweisen sollen.

Auch wenn es bis heute vereinzelt Menschen gibt, die auf diese doch sehr abgedroschene Masche hereinfallen, sind diese Emails meistens eher lustig als gefährlich. Im Unternehmensumfeld schaut das natürlich ganz anders aus. Emails sind hier deutlich ausgeklügelter. Durch Business Email Compromise soll eine Person bzw. ein Unternehmen davon überzeugt werden Überweisungen zu tätigen, die im ersten Moment zwar legitim erscheinen, schlussendlich aber entweder auf dem falschen Konto landen oder keinen Sinn und Zweck haben.

Aktuelle Lage

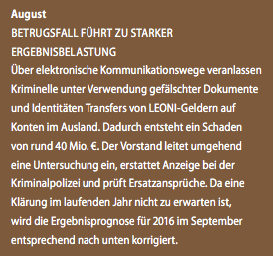

Einfachheit und hohe Erträge – das sind die Gründe, warum BEC für Cyberkriminelle attraktiv ist. Im Gegensatz zu Ransomware ist der zu erwartende Ertrag um ein tausendfaches höher. Nach einem Bericht des FBI aus Mai 2016 , verloren BEC Opfer 3 Milliarden USD innerhalb der letzten beiden Jahre. Durchschnittlich verloren betroffene Unternehmen hierbei 140.000 USD. Zwar passierten die meisten Angriffe in den USA, allerdings gab es auch extrem populäre Vorfälle in Europa. So verlor das österreichische Unternehmen FAAC (unter anderem Zulieferer für Airbus) beispielsweise 42 Millionen Euro durch BEC. Auch in Deutschland gab es bereits bekannte und massive Vorfälle von BEC. Der Nürnberger Automobilzulieferer LEONI verlor auf Grund gefälschter Überweisungsaufforderungen 40 Millionen Euro.

Neben dem extremen finanziellen Schaden spielt hier natürlich besonders der Reputationsverlust eine entscheidende Rolle. Doch wie kann es zu derartigen Angriffen kommen und wie laufen diese ab? Nachfolgend stellen wir die drei häufigsten Szenarien vor.

CEO Fraud Scheme

Das derzeit populärste Verfahren der Angreifer ist sicherlich der sogenannte „CEO Fraud“. Hier geben sich die Kriminellen als hochrangige Führungskraft aus und geben Anweisungen für die Überweisung von Geldern. In einigen Fällen bleibt es nicht nur bei der Email, viel mehr folgt kurz nach dem Versand der Mail noch ein Anruf des falschen Geldanforderers. Besonders in großen internationalen Firmen, in denen sich nicht jeder Mitarbeiter persönlich kennt, ist dies eine gute Methode um weiteres Vertrauen zu schaffen. Die Opfer, hier meist Finanzabteilungen, überweisen anschließend das Geld auf das Konto der Angreifer. Der Angreifer übernimmt bei dieser Art des Angriffs die Identität der Führungskraft, indem entweder die Email Adresse gefälscht (z.B. .com statt .de) oder das Email Konto gehackt wird. In diesem Falle wird besonders das oftmals große Vertrauen innerhalb eines Unternehmens ausgenutzt. Ähnlich wie im privaten Umfeld können Angreifer mittlerweile sehr viele Informationen (Positionen, Email Adressen etc.) über soziale Netzwerke oder die Unternehemenswebsite herausfinden.

Bogus Invoice Scheme

Das „Bogus Invoice“ (gefälschte Rechnung) Schema ist dem zuvor beschriebenen Szenario sehr ähnlich. Hier wird die Identität eines bekannten Zulieferers angenommen und eine Zahlungsaufforderung an eine Person aus der Finanzabteilung gesendet. Hier wird neben dem Vertrauen zum Zulieferer besonders der oftmals vorherrschende Zeitdruck ausgenutzt.

Account Compromise Scheme

Während es sich bei den ersten beiden Szenarien mehr oder weniger um Social Engineering handelt und die Überweisungen keinen validen Grund haben, läuft dieses Angriffsmuster anders ab. Ein Angreifer verschafft sich Zugriff auf das Email Postfachs eines CEO, CFO oder Zulieferers und ändert bei einer durchaus validen Zahlungsaufforderung den Empfänger des Geldes. Dieser Art des Angriffs ist besonders schwierig zu bemerken, da es sich in den meisten Fällen um bekannte Transaktionen handelt und das Geld am Ende nur auf dem falschen Konto landet.

Wie kann man sich schützen?

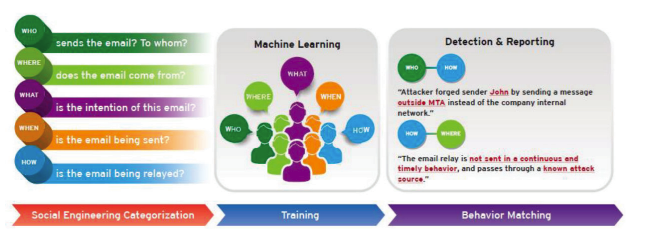

Im Gegensatz zu anderen Bedrohungen wie Ransomware kann man sich gegen Business Email Compromise nur schlecht mit technischen Hilfsmitteln schützen. Die Emails enthalten keinen Schadcode und der Absender ist meistens bekannt, in vielen Fällen kommt die Mail sogar von einem internen Absender. Trotzdem gibt es mittlerweile erste Lösungsansätze von Security Herstellern auch diese Angriffsmuster zu erkennen. So kann z.B. die „Social Engineering Attack Protection“ Technologie in Produkten der Firma Trend Micro durch das sogenannte Machine Learning Social Engineering Angriffe erkennen und abwehren.

Da diese Technologien natürlich einerseits noch in den Kinderschuhen stecken und andererseits nicht vor allen Angriffen schützen, gilt es sich auch auf anderem Wege zu schützen. Besonders wichtig ist hierbei die Sensibilisierung aller Mitarbeiter eines Unternehmens.

- Emails sollten immer genau geprüft werden. Sollte irgendetwas komisch klingen, immer persönlich (mindestens per Telefon) beim Absender nachfragen

- Zwei-Augen Prinzip. Was der eine Mitarbeiter im Stress übersieht, kann ein anderer eventuell erkennen

- Bei Verdacht einer Fehlüberweisung sofort die benötigten Ansprechpartner innerhalb der Firma und die Strafverfolgungsbehörden einschalten

Auch wenn Angreifer bei Social Engineering oftmals das gegenseitige Vertrauen innerhalb eines Unternehmens ausnutzen, sollten Sie dieses natürlich nicht verlieren. Wichtig ist Dinge und Prozesse nicht als völlig selbstverständlich zu sehen. Nachzufragen, wenn Zweifel bestehen und Kritik äußern, wo sie angebracht ist. Vertrauen ist gut, Kontrolle ist besser!

Wenn Sie weitere Fragen zu diesem Thema haben oder gemeinsam mit uns an Ihrer IT-Sicherheit arbeiten wollen, kontaktieren Sie uns gerne jederzeit!