Am Wochenende war es mal wieder soweit: ein IT-Security Thema hat es in alle Nachrichtenkanäle dieser Welt geschafft. Da dies ein doch sehr seltenes Ereignis darstellt wollen auch wir uns heute mit den Ereignissen des Wochenendes befassen. Seit Freitagabend breitet sich die Ransomware WannaCry (WanaDecrypt0r 2.0) weltweit im Internet aus. Es handelt sich um einen Kryptotrojaner, der Daten auf den betroffenen Computern verschlüsselt. Gegen die Zahlung von 300 US-Dollar bis zum 15. Mai oder einer doppelt so hohen Summe bis zum 19. Mai soll der Nutzer den Code für die Entschlüsselung erhalten, ansonsten sei die Löschung veranlasst.

WannaCry – Analyse

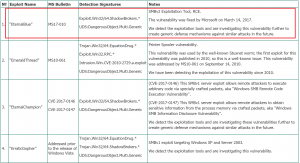

Zu Beginn des Jahres wurden zwei Sicherheitsrisiken ans Licht gebracht: CVE-2017-0144, eine Anfälligkeit im SMB-Server, die eine Remotecodeausführung ermöglichen könnte und WannaCry / Wcry, eine relativ neue Ransomware-Familie. Bisher wurde WannaCry über Dropbox-URLs, die in E-Mails eingebettet sind, verbreitet. Neue Varianten breiten sich nun über diese zuvor gefundene SMB-Schwachstelle aus. Dies hat nun zu einer der schwersten Ransomware Attacken überhaupt geführt.

Die Vulnerability, die während des Angriffes ausgenutzt wurde (Codename EternalBlue), gehörte zu denen, die die Shadow Brokers Gruppe mutmaßlich von der National Security Agency (NSA) gestohlen und öffentlich gemacht hatte. Die Sicherheitslücke wurde dazu verwendet, um eine Datei auf einem angreifbaren System abzulegen. Diese Datei wurde dann als Service ausgeführt und verschlüsselte Dateien mit der .WNCRY-Extension. (Eine separate Komponentendatei für das Anzeigen der Lösungsforderung wurde ebenfalls abgelegt.) Es geht um Dateien mit bis zu 166 verschiedenen Extensions, einschließlich solcher, die normalerweise Microsoft Office, Datenbanken, Dateiarchiven, Multimediadateien und verschiedenen Programmiersprachen verwenden.

Die Bedrohung nutzt für die Verbreitung auf andere Systeme die abgelegte Datei, die als Service ausgeführt wird. Der Service nutzt den Namen „Microsoft Security Center (2.0)“. Er scannt nach weiteren SMB-Freigaben im Netzwerk und nutzt die EternalBlue-Sicherheitslücke für die Verbreitung.

Die während des Angriffs verwendete SMBv1-Vulnerability wurde bereits im März von Microsoft mit einem Patch versorgt. Bereits im September 2016 forderte Microsoft Benutzer dazu auf, den Gebrauch von SMBv1 zu unterlassen. Auch US-CERT sprach die gleiche und dringliche Empfehlung aus.

Die Bedrohung wuchs extrem schnell an, flachte dann aber sehr schnell wieder ab. Wieso diese Welle?

Einerseits beinhaltet WannaCry eine für Ransomware eher unübliche Komponente: einen Wurm. Dieser scannt nach einer offenen EternalBlue Schwachstelle im LAN und im Internet. Dies erledigt der Service bevor die eigentliche Ransomware ausgeführt wurde.

Es scannt die folgenden IP-Adressen wie folgt:

- Im LAN scannt es alle erreichbaren Adressen mit einem offenen Port 445 (d.h. dem SMB-Port)

- Im Internet scannt es nach zufälligen IP-Adressen, um zu sehen, ob es einen offenen Port 445 hat. Wenn es eine Adresse mit einem offenen Port findet, scannt er alle Geräte im selben / 24 IP-Bereich

Das bedeutet, dass sich WannaCry nach dem initialen Eintritt in das Unternehmensnetzwerk sehr schnell ausbreiten kann. Jede Maschine oder jedes Netzwerk mit offenem Port 445 stellt somit ein potentielles Angriffsziel dar. Allerdings ist festzuhalten, dass die Infektionen sehr schnell abnahmen, da die Ransomware über einen integrierten Killswitch verfügt. Der Killswitch funktioniert wie folgt: die Ransomware sendet einen Request auf die Nonsense-URL „www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com”. Kommt eine Antwort zurück, verbreitet sich die Ransomware nicht weiter. Ein 22-jähriger Brite fand die Nonsense-URL im Code und registrierte die Domain kurzerhand. Sofort entdeckte er 5000 bis 6000 Verbindungsversuche pro Sekunde und die weitere Verbreitung war erst einmal gestoppt.

Trend Micro Lösungen

Trend Micro Smart Protection mit XGen Endpoint Security kombiniert High-Fidelity Machine Learning mit anderen Erkennungstechnologien und globalem Bedrohungswissen für einen umfassenden Schutz gegen Ransomware und fortschrittliche Malware. Die Trend Micro-Lösungen erkennen diese Bedrohungen als RANSOM_WANA.A und RANSOM_WCRY.I.

Trend Micro Deep Security™ und Vulnerability Protection, Trend Micro Deep Discovery Inspector und TippingPoint schützen gegen diese Bedrohung. Eine vollständige Liste mit entsprechenden Regeln und Filtern für die Trend Micro- und TippingPoint-Produkte gibt es auf der Trend Micro Support-Seite.

Folgende SHA256-Hashes gibt es in Bezug auf diese Ransomware:

- 043e0d0d8b8cda56851f5b853f244f677bd1fd50f869075ef7ba1110771f70c2

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

- 11d0f63c06263f50b972287b4bbd1abe0089bc993f73d75768b6b41e3d6f6d49

- 16493ecc4c4bc5746acbe96bd8af001f733114070d694db76ea7b5a0de7ad0ab

- 190d9c3e071a38cb26211bfffeb6c4bb88bd74c6bf99db9bb1f084c6a7e1df4e

- 201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

- 2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41d

- 3f3a9dde96ec4107f67b0559b4e95f5f1bca1ec6cb204bfe5fea0230845e8301

- 4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

- 4b76e54de0243274f97430b26624c44694fbde3289ed81a160e0754ab9f56f32

- 57c12d8573d2f3883a8a0ba14e3eec02ac1c61dee6b675b6c0d16e221c3777f4

- 78e3f87f31688355c0f398317b2d87d803bd87ee3656c5a7c80f0561ec8606df

- 940dec2039c7fca4a08d08601971836916c6ad5193be07a88506ba58e06d4b4d

- 9fb39f162c1e1eb55fbf38e670d5e329d84542d3dfcdc341a99f5d07c4b50977

- a3900daf137c81ca37a4bf10e9857526d3978be085be265393f98cb075795740

- b47e281bfbeeb0758f8c625bed5c5a0d27ee8e0065ceeadd76b0010d226206f0

- b66db13d17ae8bcaf586180e3dcd1e2e0a084b6bc987ac829bbff18c3be7f8b4

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25

- c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

- dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

- ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

- eeb9cd6a1c4b3949b2ff3134a77d6736b35977f951b9c7c911483b5caeb1c1fb

- f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

- fc626fe1e0f4d77b34851a8c60cdd11172472da3b9325bfe288ac8342f6c710a