Spam und E-Mail Spoofing klingen im ersten Moment vielleicht etwas langweilig für einen technischen Blog, aufgrund einer aktuellen Kundensituation möchte ich trotzdem technisch etwas tiefer in die Details dieser Thematik gehen. Denn wie funktioniert E-Mail Spoofing denn überhaupt und auf welche Art und Weise schützt uns unser Spam Schutz?

Rechnung mit Anhang – das alte Spiel

Die Idee zu diesem Blogartikel erhielt ich von einem Kunden, hier also schon einmal ein anonymes Danke dafür! Dieser fand in seinem Spam Gateway eine geblockte Mail. Diese wurde allerdings nicht aufgrund des Absenders oder von Malware im Anhang, sondern durch das Verweigern ausführbarer Dateien in Anhängen geblockt. Da wir derzeit ein weiteres Security Tool innerhalb der Infrastruktur testen, leitete der Mitarbeiter diese E-Mail aus der Quarantäne, der Gefahr bewusst, in einem stark kontrollierten Rahmen weiter. Ziel war es dadurch das zweite Mail Security Tool zu testen. Da die Lösung die E-Mail ohne weitere Probleme weitersendete, lag der Verdacht nahe, dass die dazugehörige Engine nicht wie vereinbart funktioniert. Wieso? Sehen wir uns die E-Mail doch einmal an:

Ich glaube wir können alle auf den ersten Blick sagen, dass diese Mail nicht sonderlich valide wirkt. Der Anhang wiederum (4 fach gepackte .com Datei) war leider oder zum Glück beschädigt und nicht reparabel. Ich hätte ihn ja schon einmal ganz gerne innerhalb einer Sandbox ausgeführt. Dies war am Ende übrigens auch der Grund dafür, wieso das Testprodukt nicht ansprang – dieses führt keine Spam Abwehr durch, sondern ist rein für das Sandboxing zuständig. Also wieso schreiben wir hier heute einen so langen Text über eine so offensichtliche gefälschte Mail? Weil ich euch zeigen möchte, wie es überhaupt möglich ist eine Domain zu spoofen.

Also der Absender ist „echt“

Es gibt viele Möglichkeiten wie Phishing Mails versendet werden:

- Komplett offensichtlich: es wird bei einem normalen Provider ein E-Mail Konto erstellt, in diesem Falle z.B. karstadt@t-online.de

- Weniger offensichtlich: der Angreifer registriert eine Domain, die im ersten Moment ähnlich wie die valide Domain wirkt, z.B. newsletter@karstatd.de

- Durch Punycode wird eine Domain registriert, die bei Ausgabe in Unicode ähnlich der validen Domain ist, z.B. karstаⅾt.ⅾe/xn--karstt-7nf0311d.xn--e-w1n

- Die Domain wird gespooft und wirkt dadurch tatsächlich valide

Doch wieso kann man überhaupt spoofen? Hat sich der Angreifer in den Mailserver gehackt? Nein, das ist natürlich deutlich einfacher. Da SMTP eine wirkliche Authentifizierung vermissen lässt, ist es extrem einfach Domains zu spoofen. Infolgedessen sind die meisten E-Mail Provider Experten darin geworden, Spam abzufangen, bevor sie den Posteingang trifft. Aber wäre es nicht besser, wenn wir in der Lage wären, Spam und Phishing davon abzuhalten, an erster Stelle gesendet zu werden? Es gab über die Jahre ein paar Versuche, Regeln zu erzwingen, die dies erreichen könnten. Heute gibt es drei gesetzte Lösungen, um sich vor gespooften E-Mails zu schützen: SPF, DKIM und DMARC. Um die gesendeten E-Mails effektiv zu stoppen, müssen allerdings die sendenden Domänen, deren Mailserver und das empfangende Systeme für diese höheren Authentifizierungsstandards korrekt konfiguriert werden:

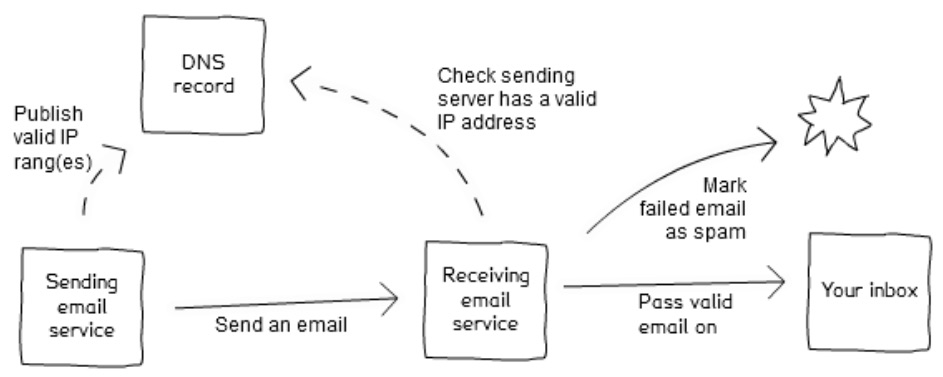

SPF (Sender Policy Framework): SPF prüft, ob eine bestimmte IP berechtigt ist, E-Mails von einer bestimmten Domain zu senden. Diese Methode verwendet Datensätze, die dem empfangenden Mailservern mitteilen, ob sich eine IP in der Liste für die sendende Domäne befindet. Leider führt SPF zu vielen false positives und ist voll kein umfassender Schutz gegen Spam und Phishing.

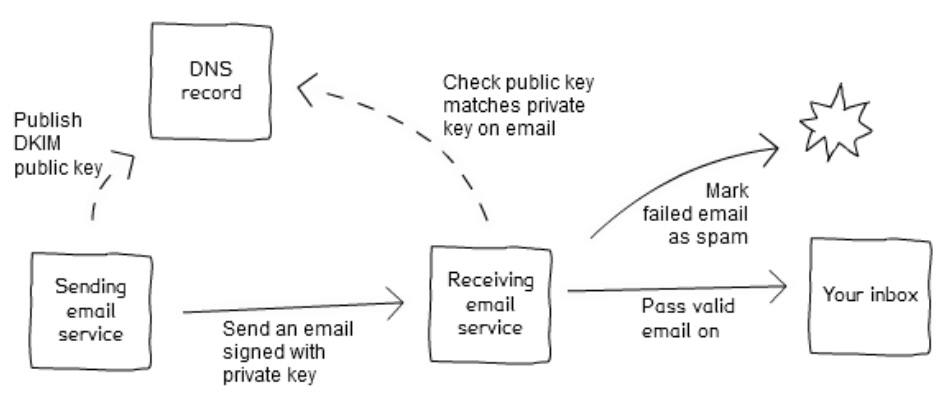

DKIM (Domain Key Identified Mail): Beim Senden einer E-Mail von einem Server mit konfiguriertem DKIM, wird der Server den Body und den Header der E-Mail separat hashen. Anschließend erstellt er mithilfe eines Private Keys eine Signatur, die samt der Mail versendet wird. Sobald die MTA des Empfängers die E-Mail erhält, führt diese eine DNS Abfrage gegen die angegebene Domain durch. Dadurch erhält sie den Public Key, der hier den DKIM-Record darstellt. Mit Hilfe dieser Angaben soll es dem Empfänger nun möglich sein den Sender zu validieren und sicherzustellen, dass die Mail auf dem Weg nicht manipuliert wurde.

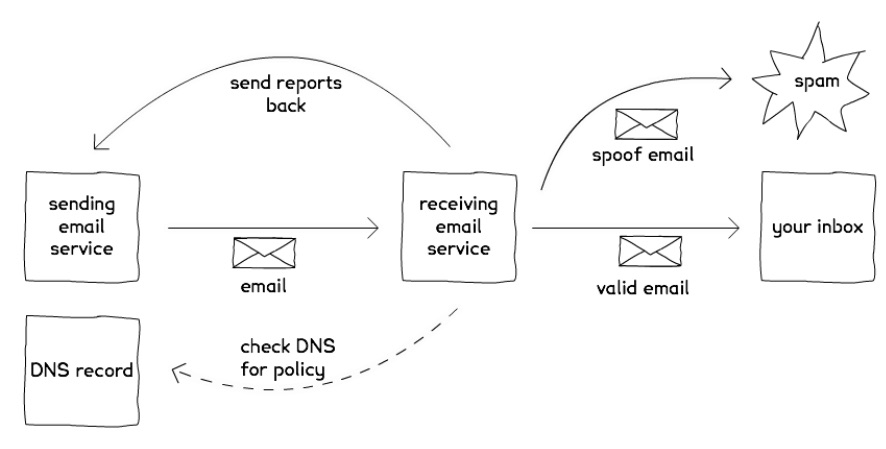

DMARC (Domain-based Message-Authentifizierung, Reporting und Conformance): DMARC nutzt sowohl SPF als auch DKIM und kann als empfohlene Maßnahme angesehen werden, wenn weder SPF noch DKIM eine E-Mail als legitim bestätigen. DMARC-Aktionen sind: „Reject“, „Quarantine“ oder „Nothing“. „Quarantine“ ist, die E-Mail in eine Art Quarantäne zu stellen, während „Reject“ eine vollständige Ablehnung ist. Wenn abgelehnt, wird ein Endbenutzer nie die E-Mail sehen. Ein weiteres wichtiges Merkmal von DMARC ist es, dass ein Bericht erstellt wird, wenn die DMARC Überprüfung ein negatives Ergebnis hervorbrachte. Dies wird an eine definierte E-Mail Adresse der validen Domain gesendet.

Wieso SPF nicht genug ist

Trotz E-Mail-Authentifizierungsmethoden ist das E-Mail-Spoofing immer noch ein Problem. Dies ist vor allem darauf zurückzuführen, dass ein ordentliches Authentifizierungs-Setup entweder fehlt oder falsch konfiguriert ist. Selbst viele Top 500 Domains (http://www.alexa.com/topsites) verwenden SPF mit Softail und haben DMARC nicht implementiert. Selbst Betreiber dieser Top Domains sind der Meinung, dass SPF mit der Reaktion „Akzeptieren, aber markieren“ alleine ausreichend ist. Das Problem hierbei ist, dass diese Markierung für den Endbenutzer meistens schlecht bis nicht sichtbar ist oder dieser unzureichend über diese Spoofing Methoden informiert ist. Das gleiche gilt übrigens für implementiertes DMARC mit der Reaktion „Nothing“.