Fileless Malware ist derzeit in aller Munde. Mal wieder eine „neue“ Angriffsform, vor der jeder Hersteller 148 % besser als der andere Hersteller schützt. So konnte ich auf der diesjährigen itsa wieder beobachten, wie sich die IT-Security Branche in Sachen Bullsh**-Bingo wieder einmal selbst übertreffen konnte. Im heutigen Blogpost möchte ich möglichst kurz und bündig auf das Konzept Fileless Malware eingehen, das Risiko beschreiben und erklären, wieso wir auch deswegen vermutlich nicht sterben werden.

Fileless Malware – das Konzept

Zu Beginn möchte ich erst einmal mit dem Gerücht aufräumen, dass Fileless Malware ein neues Phänomen der Cybersecurity ist. Bereits 2012 gab es die ersten Downloader, die Schadcode direkt im Speicher ablegten. Bis 2015 gab es dann mit XseKit, Powersniff und anderen Schadprogrammen sehr prominente Vertreter der Fileless Malware, bevor es anschließend wieder etwas ruhiger um dieses Thema wurde. Doch was verstehen wir überhaupt unter Fileless Malware?

Einfach ausgedrückt, ist Fileless Malware bösartiger Code, der im RAM oder Kernel eines Endgeräts existiert und nicht vom Storage abhängt, um irgendeine Art des Schadens zu verursachen. Eine Fileless Malware läuft im Normalfall also im Speicher, richtet Kontroll- und Befehlskanäle ein und lädt bei Gelegenheit gerne weiteren Schadcode nach. Oftmals wird bei Fileless Malware angemerkt, dass diese nach einem Neustart der Systeme ja „eh wieder weg ist“, was in meinen Augen zwar nett, aber keineswegs zu Ende gedacht ist. Dies hat zwei Gründe:

- Wie oft startet der normale Anwender denn seinen Client neu? Nicht jede Malware zeigt wie Ransomware ein nettes rotes Pop-Up an und macht sich so bemerkbar. Verhält sich das System also nicht komisch, gibt es meistens keinen Grund das System neu zu starten

- Fileless Malware bedeutet ganz klar nicht, dass der Threat nicht persistent ist. Bereits 2014 wurde mit Poweliks eine Fileless Malware entdeckt, die via API-Call einen NULL-Autostart-Eintrag in die Registry schrieb. Mittlerweile sehe ich persönlich selten Fileless Malware, die nicht persistent ist

Fileless Malware beschreibt also erst einmal nur die Form einer Schadsoftware und nicht deren Auswirkung. Diese können von Ransomware bis Coinminer alles sein.

Fileless Malware – die Funktionsweise

Wie bereits beschrieben, unterscheiden sich verschiedene Fileless Malware Familien am Ende deutlich voneinander. Aus diesem Grund behandele ich heute ein prominentes Beispiel names Kovter. Die Malware Kovter hat während ihres Lifecycles verschiedene Veränderungen aufgezeigt. Am Anfang wurde Kovter oftmals zusammen mit illegalen Downloads Copyright geschützter Inhalte ausgeliefert. Es handelte sich also um eine typische „Polizei Malware“, die den Kunden auf den Besitz Copyright geschützter Inhalte aufmerksam machte und die Zahlung einer Strafe verlangte. Kovter war damals nicht sonderlich effektiv und konnte relativ einfach vom System entfernt werden.

In der nächsten Entwicklungsstufe nutzte Kovter Code-Injection um das Ziel zu infizieren und anschließend alle Arten von Inhalten sowie Informationen des Endpunkts durch Kommunikation mit C&C Servern zu stehlen.

Anschließend dauerte vermutlich bis ins Jahr 2015, dass Kovter die Wandlung in eine Fileless Malware schaffte. Dies gelang zuerst durch die Installation von Autorun Registry Einträgen, 2016 wurden dann die ersten Varianten in freier Wildbahn entdeckt, die durch Shell Spawning erweitert wurden.

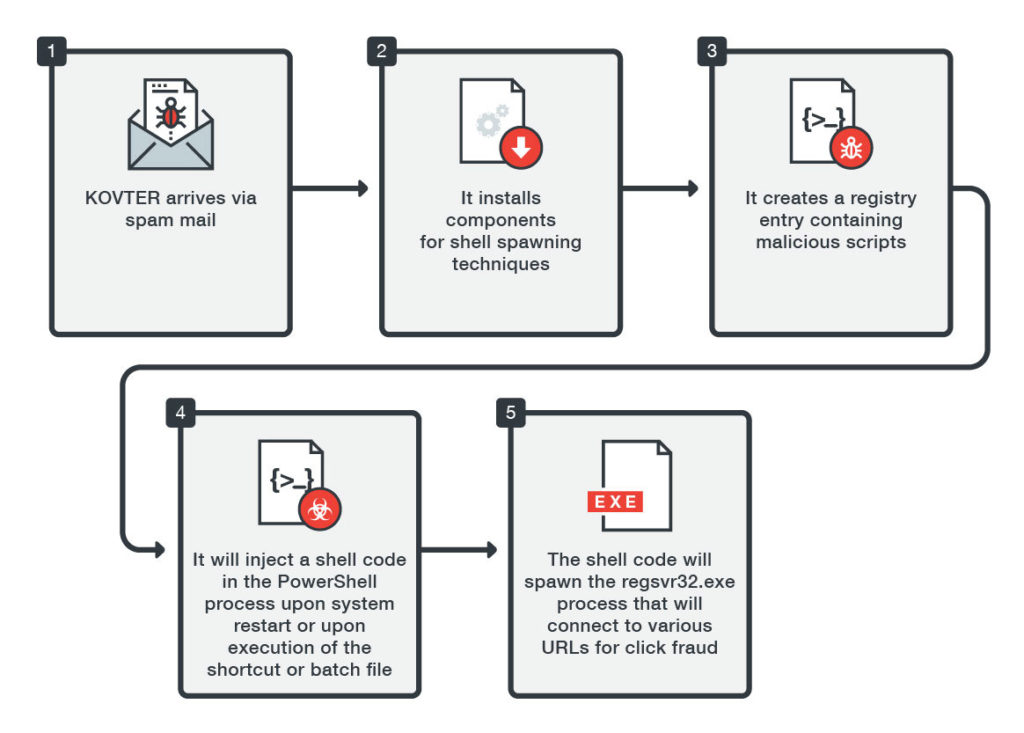

Die derzeitige Variante von Kovter möchte ich nun etwas genauer beleuchten. Hier ist ein exemplarischer Ablauf einer gesichteten Kovter Variante:

- Kovter erreicht das Ziel beispielsweise in Form eines Makro basierenden E-Mail Anhangs

- Nach dem Öffnen dieser durch den User installiert die Malware ein Shortcut File, ein Batch File und ein Random File mit einer zufälligen Dateierweiterung in einem zufällig benannten Ordner, der sich normalerweise in %Application Data% or %AppDataLocal% befindet. Registry Einträge, die auf der zufälligen Dateierweiterung basieren, werden ebenfalls in Classes Root installiert, um die Ausführung der Zufallsdatei zum Lesen eines Registry Einträge zu veranlassen. Diese Komponenten werden verwendet, um die Shell-Spawning der Malware auszuführen

- Anschließend wird der Registry Eintrag für das Random File erstellt, der schädliche Skripts enthält, die die Prozesse von Kovter ausführen. Das bedeutet, dass in dem Moment, in dem der infizierte Computer neu gestartet oder die Shortcut- oder Batch Files ausgelöst werden, das schädliche Skript im Registry Eintrag in den RAM geladen wird. Das schädliche Skript enthält einen Shell-Code, den die Malware in die PowerShell einfügt

- Der Shell-Code wird dann einen Registry Eintrag entschlüsseln, der sich im selben Registry Key befindet. Dieser Registry Key ist eine Binärdatei, die in einen erstellten Prozess (normalerweise regsvr32.exe) eingefügt wird. Die erzeugte regsvr32.exe würde dann versuchen, verschiedene URLs anzusprechen

- Nach der Installation all dieser Dateikomponenten und Registry Einträge erzeugt die Malware einen Watchdog-Prozess, der kontinuierlich die Existenz dieser Komponenten überwacht (Quelle blog.trendmicro.com)

Fileless Malware – kann man sich überhaupt schützen?

Auch wenn der IT-Security Markt ja dazu neigt das Ende der Welt (Ausnahme: man kauft das angebotene Produkt) zu predigen: auch gegen Fileless Malware kann man sich verhältnismäßig charmant schützen. Ein paar Grundlagen:

- Lasst die Malware, soweit möglich, erst gar nicht rein. Natürlich werde ich mich gegen diese Threats nicht immer inline schützen können, allerdings kann alleine ein mehrschichtiger E-Mail Protection Ansatz hier eine Menge bringen. Insbesondere Sandboxing Systeme, die Anhänge schlicht und einfach „ausprobieren“ und deren Verhalten aufzeichnen und untersuchen, verhindern in vielen Fällen Schlimmeres. Wir alle wissen: was der User nicht weiß, macht ihn nicht heiß

- Ein einigermaßen geordnetes Patch Konzept kann bei Threats, die es durch unsere ersten Mauern geschafft haben, Schlimmeres verhindern. Fileless Malware nutzt in vielen Fällen relativ alte Vulnerabilities, die durch Querabhängigkeiten trotzdem oftmals schwierig zu patchen sind. Insbesondere in diesen Fällen empfehlen wir gerne Virtual Patching

- PowerShell wird häufig von Fileless Malware missbraucht. Wir sollten daher die notwendigen Vorkehrungen treffen, um diese Komponente zu sichern. Dies umfasst die Implementierung von Schritten zur richtigen Nutzung von PowerShell in Betriebs- oder Cloud-Umgebungen. Übrigens: nur, weil keine PowerShell am Endpunkt installiert ist, ist man lange noch nicht sicher. So installierte Poweliks netterweise PowerShell einfach nach

- Fileless Malware spricht final meistens nach Extern. Dieser Traffic kann in vielen Fällen durch den Einsatz verschiedener Threat Intelligence Quellen erkannt und blockiert werden

- Und das Wichtigste zum Schluss: Awareness im ganzen Unternehmen und gesunder Menschenverstand

Ich hoffe ich konnte durch den Blogartikel einigen Lesern etwas über Fileless Malware vermitteln. Bei weiteren Fragen, Anregungen oder anderen Anliegen, könnt ihr euch natürlich gerne und jederzeit bei uns melden!